امنیت سرور | 10 نکته مهم برای ایمن سازی و حفاظت از سرور

سرور یک کامپیوتر قدرتمند است که دادههای زیادی را ذخیره و پردازش میکند. زمانی که در حال راهاندازی یا خرید یک سرور هستید، میخواهید مطمئن شوید که دادههای شما از همان ابتدا در حالت امن و حفاظت شده نگهداری میشوند. فرقی نمیکند سرور اختصاصی داشته باشید یا سرور مجازی VPS یا حتی یک هاست اشتراکی، امنیت باید در ابتدای لیست اولویتهای شما قرار گیرد. ما چک لیستی از 10 نکته مهم برای افزایش امنیت سرور در شروع کار را برای شما آماده کرده ایم.

چرا امنیت سرور مهم است؟

راه اندازی و استفاده از یک سرور ناامن مانند این است که داده های خود را در اینترنت رها کنید و منتظر بمانید تا کسی بدون اجازه شما به آن دسترسی پیدا کند. در دنیای آنلاین امروزی، هر کسی میتواند هدف قرار بگیرد. آسیبپذیریهای امنیتی میتواند منجر به از دست رفتن دادهها، به خطر انداختن امنیت کاربران و از دست دادن کنترل سرور شما شود.

جدی گرفتن امنیت سرور به معنای کاهش خطر هک شدن و از دست دادن داده های مهم خود است.خبر خوب این است که کارهای زیادی وجود دارد که می توانید برای ایمن سازی سرور خود انجام دهید.

برای حفظ امنیت سرورم چه کار هایی باید انجام دهم؟

از کار هایی به سادگی استفاده از گذرواژههای قدرتمند گرفته تا راهاندازی فایروالها و VPNهای پیچیدهتر، کارهای زیادی وجود دارد که میتوانید برای حفظ امنیت سرور خود انجام دهید. در اینجا تعدای از نکات امنیتی سرور را با شما به اشتراک می گذاریم تا شما در مسیر درستی قرار گیرید.

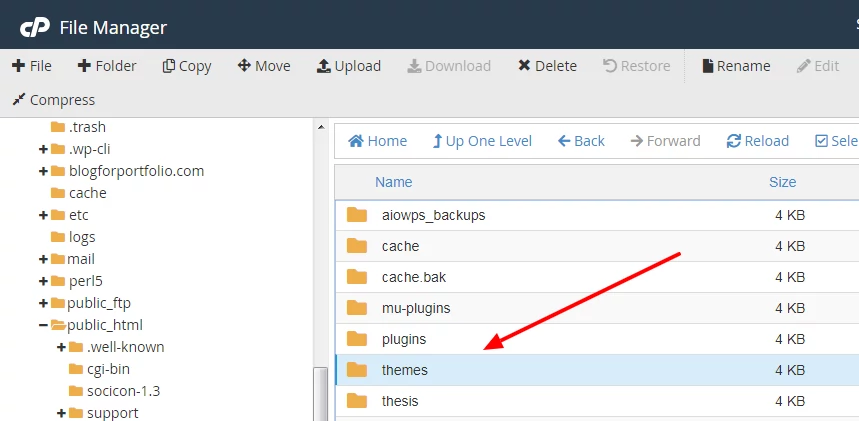

1. سرویس های غیر ضروری را غیر فعال کنید

هنگام محافظت از سرور و داده های خود، شما باید تعداد راه هایی را که کسی می تواند از طریق آن ها به دسترسی غیر مجاز دست بیابد را به حداقل برسانید.

شما می توانید این کار را با نصب حداقل افزونه های لازم برای اجرای سیستم یا سایت خود انجام دهید. اگر سرور خود را راه اندازی می کنید، می توانید از پایه شروع کنید. اما اگر قصد خرید از یک ارائه دهنده هاست و سرور دیگری دارید، باید بررسی کنید که آیا سرویس هایی در بسته شما وجود دارد که به آن نیازی ندارید. اگر وجود دارد در صورت امکان آن ها را حذف یا غیر فعال کنید. این امکان در سایت وستاسرور که یک سایت میزبانی وب ایران است برای شما فراهم شده است.

2. امنیت سرور با بروز بودن نرم افزار های آن

احتمالاً یکی از سادهترین راهها برای ایمنسازی سرورتان این است که مطمئن شوید همه چیز بروز است. بروزرسانیهای جدید امکانات امنیتی جدید و رفع باگها را به همراه دارد تا مشکلات گزارش شده را برطرف کنند.

آنچه که باید بروز شود، بستگی به آنچه دارد که روی سرور خود نصب کرده اید. ابتدا سیستم عامل شما خواهد بود، سپس هر برنامه ای که پیکربندی کرده اید و هر ابزار دیگری که ممکن است راه اندازی کرده باشید. بسته به هاست خود، ممکن است بتوانید بهروزرسانیهای خودکار را تنظیم کنید، اما باید مطمئن شوید که هر بهروزرسانی که نصب میشود با تنظیمات شما سازگار است.

3. فایروال در خدمت امنیت سرور

فایروال از دسترسی بسته های داده مخرب به سرور شما با نظارت بر ترافیک ورودی و خروجی جلوگیری می کند. فایروال ها برای راه اندازی سرور ضروری هستند، اما با وجود انواع مختلف فایروال برای انتخاب، باید مطمئن شوید که از فایروال مناسب استفاده می کنید.

فایروال های مبتنی بر میزبان ( Host-based firewalls )

اگر تا به حال از کامپیوتر ویندوزی استفاده کرده باشید، با فایروال ویندوز، که نمونه خوبی از فایروال مبتنی بر میزبان است آشنایی دارید. همانطور که به نظر می رسد، فایروال مبتنی بر میزبان، فایروالی است که روی رایانه میزبان یا سرور نصب شده است تا از آن در برابر حملات محافظت کند و امنیت سرور را بهبود بخشد.

مستقیماً به عنوان نرم افزار نصب می شود و ترافیک یک میزبان خاص را کنترل می کند. از آنجا که به خود میزبان متصل است، استفاده از یکی از این نوع فایروال ها به این معنی است که سرور شما بدون توجه به شبکه ای که به آن متصل است محافظت می شود.

فایروال های شبکه ( Network firewalls )

فایروال شبکه از کل شبکه محافظت میکند، ترافیک را کنترل میکند و فقط به بستههای امن داده اجازه میدهد به سرورهای شما برسد. فایروال شبکه از هر سرور (یا رایانه) متصل به شبکه محافظت می کند که در صورت راه اندازی شبکه ای از سرورها ضروری است. در سرور های وستاسرور از بهترین فایروال های شبکه استفاده شده است تا شما با خیال راحت و امنیت کامل از یک ایران وب سرور قابل اعتماد بهره ببرید.

4. تغییر رمز های عبور پیش فرض

وقتی سروری را راهاندازی میکنید، احتمالاً متوجه خواهید شد که با رمزهای عبور پیشفرض همراه است. رمز های عبور پیش فرض مختل کننده امنیت سرور است. یکی از اولین کارهایی که باید انجام دهید این است که این گذرواژه ها را به رمزهای عبور امن خود تغییر دهید و مطمئن شوید که از قدرتمندترین رمز ها برای همه کاربران استفاده می کنید.

رمز عبور قوی چیست؟

- رمز عبور منحصر به فرد : از یک رمز عبور برای چندین حساب استفاده نکنید.

- عبارات عبور > گذرواژه ها : عبارات عبور عباراتی چند کلمه ای هستند که از ترکیبی از کلمات تصادفی استفاده می کنند که حدس زدن آن برای هکرها سخت است. مثال ساده : فوتبال.مسافران.طلوع خورشید

همچنین نباید در ساخت یک پسوورد قدرتمند این نکات را فراموش کنید:

- از کلمات واضح و ساده استفاده نکنید.

- از دنباله هایی مانند اعداد (123…) یا حروف (abc…) استفاده نکنید.

- از اطلاعات شخصی استفاده نکنید.

- پسوورد ها را یادداشت نکنید.

- از کلمات یا توالی های تکراری استفاده نکنید.

5. ایجاد و استفاده از یک اتصال امن

هنگام اتصال به سرور راه دور، ایجاد یک کانال امن برای ارتباط ضروری است.

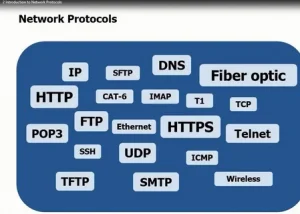

استفاده از پروتکل SSH (Secure Shell) بهترین راه برای ایجاد یک اتصال امن و افزایش امنیت سرور است. SSH تمام داده های ارسال شده در تبادل را رمزگذاری می کند.

شما باید SSH Daemon را نصب کنید و یک سرویس گیرنده SSH داشته باشید که با آن دستورات را صادر کنید و سرورها را مدیریت کنید تا با استفاده از پروتکل SSH دسترسی از راه دور داشته باشید. به طور پیش فرض، SSH از پورت 22 استفاده می کند. همه، از جمله هکرها، این نکته را می دانند. بیشتر افراد به این جزییات دقت نمی کنند و به راحتی از آن می گذرند. با این حال، تغییر شماره درگاه راهی آسان برای کاهش احتمال حمله هکرها به سرور شما است. بنابراین، بهترین روش برای SSH استفاده از شماره های پورت بین 1024 تا 32،767 است.

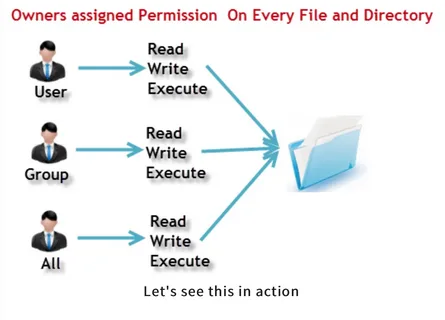

6. مجوز های فایل را به درستی تنظیم کنید

نکته دیگر در بهبود امنیت سرور که نباید فراموش شود، ندادن دسترسی کامل به همه کاربران است. اگر می خواهید چندین کاربر به سرورهای شما دسترسی داشته باشند، باید مطمئن شوید که مجوزهای فایل را به درستی تنظیم کرده اید. به عنوان مثال، دسترسی محدود به خواندن می تواند اطلاعات محرمانه را خصوصی نگه دارد.

همچنین میتوانید افرادی را که میتوانند فایلها را تغییر دهند، محدود کنید تا فقط توسط افرادی که باید آنها را ویرایش کنند ویرایش شوند. روش معمولی این است که به همه کاربران دسترسی کامل ندهید – تنها دادن حداقل مقدار دسترسی که آنها نیاز دارند راه خوبی برای انجام آن است.

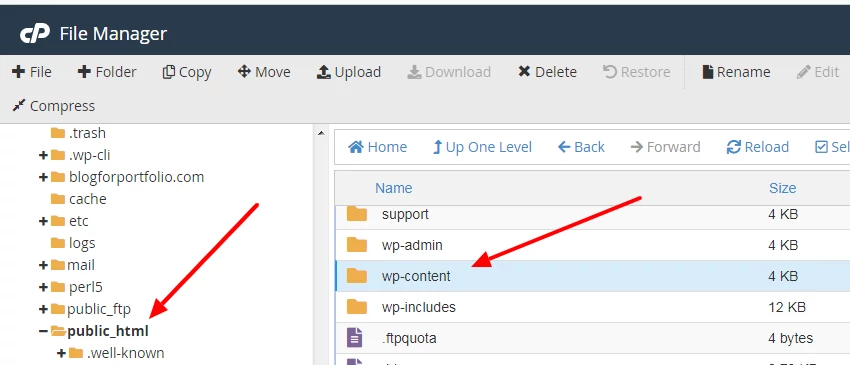

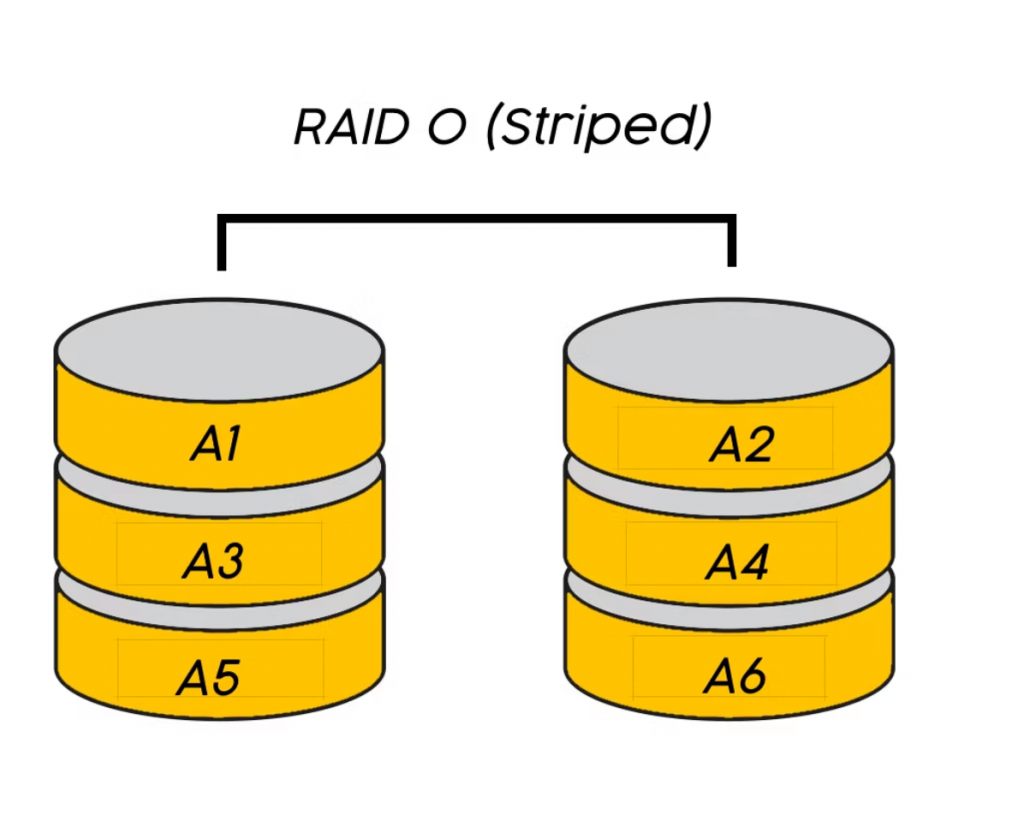

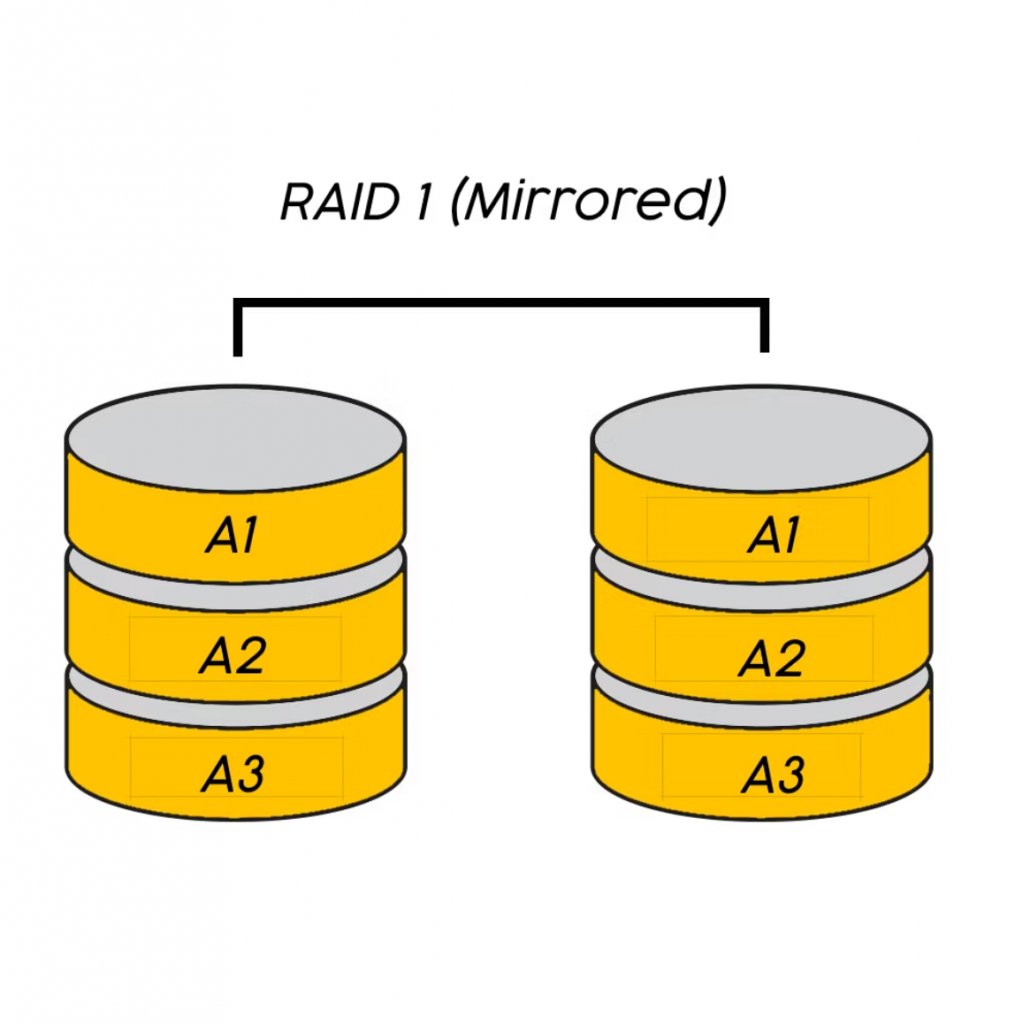

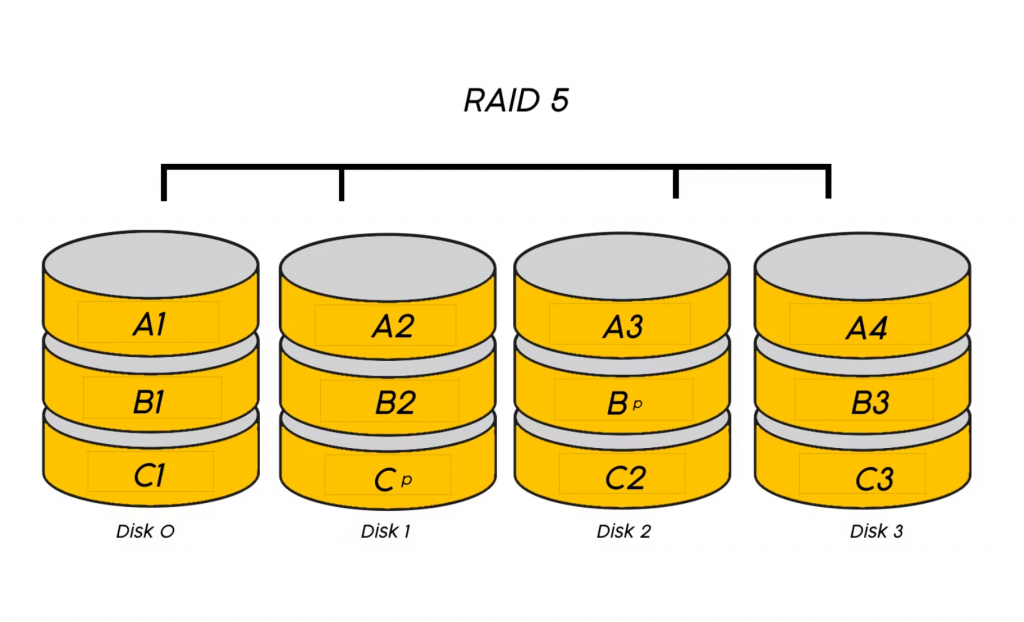

7. بک آپ گیری امن

بک آپ گیری یکی از مهم ترین مواردی است که باید هنگام راه اندازی سرور اجرا کنید. شما ممکن است تمام مراحل حفاظت از سرور خود را انجام دهید، اما اگر یک اتفاق غیرقابل پیش بینی رخ دهد، داشتن یک نسخه پشتیبان از داده های خود می تواند به داد شما برسد.

بک آپ گیری منظم به این معنی است که یک نسخه ایمن دارید. که در صورت نیاز می توانید به راحتی آن را بازیابی کنید. فایل های بک آپ همچنین میتوانند رمزگذاری شوند تا امنیت بیشتری داشته باشند. همچنین باید آنها را به طور مرتب آزمایش کنید تا بررسی کنید که از اطلاعات درست نسخه پشتیبان تهیه می کنید.

راهاندازی نرم افزار های بک آپ میتواند بسیار ساده باشد. اغلب میتوان آنها را برنامهریزی کرد تا بدون نیاز به فکر کردن، بهطور خودکار اجرا شوند. یا می توانید آنها را به صورت دستی انجام دهید، اما باید مطمئن شوید که این امر مهم را فراموش نکنید.

8. از گواهینامه های TLS (SSL) استفاده کنید

گواهینامه های TLS (امنیت لایه حمل و نقل) که هنوز اغلب به عنوان گواهینامه های SSL شناخته می شوند، نسخه درخشان تر، ارتقا یافته و ایمن تر پروتکل هستند. آنها داده ها را هنگامی که از سروری به سرور دیگر یا از سرور شما به مرورگر مشتری منتقل می شوند رمزگذاری می کنند. اغلب از آنها برای ایمن نگه داشتن اطلاعات محرمانه مانند جزئیات بانک، نام، آدرس و سوابق مالی استفاده می شود.

از قابلیت های دیگر SSL ها این است که، می توانند کاربران را احراز هویت کنند و بررسی کنند که آنها دارای اختیار مناسب برای اتصال هستند یا نه.

9. بهبود امنیت سرور با VPN

VPN ها داده های شما را از چشمان کنجکاو هکر ها دور نگه می دارند.

اتصال با استفاده از VPN به شما این امکان را می دهد که با استفاده از شبکه خصوصی خود به سرور خود دسترسی داشته باشید. VPN داده ها را هنگام انتقال بین دستگاه شما و سرور رمزگذاری می کند. بعلاوه، آنها اجازه می دهند چندین سرور تحت یک حساب کاربری به صورت خصوصی با هم ارتباط برقرار کنند، بنابراین، اگر امنیت سرور برای شما مهم است، یک VPN از موارد ضروری است.

10. از یک میزبان قابل اعتماد خرید کنید

ما در مورد کارهایی که خودتان میتوانید انجام دهید تا سرور خود را ایمن کنید، زیاد صحبت کردهایم. اما اگر میزبان شما همه تلاشهای خود را انجام ندهد، تمام تلاش های شما ممکن است به هدر برود.

در همان ابتدا، باید سعی کنید میزبانی را انتخاب کنید که امنیت را جدی می گیرد. این شامل استفاده از جدیدترین نرمافزارها و اقدامات امنیتی سختافزاری در مراکز داده، داشتن گواهینامههای مناسب برای نشان دادن امنیت برای آنها و انجام هر کاری که از دستشان برمیآید تا به شما در امنیت سرورتان کمک کند.

حرف آخر

شما می توانید با خرید سرور اختصاصی مدیریت شده از وستاسرور تمامی خدمات مدیریتی و امنیتی سرور خود را به ما بسپارید تا یکی از مهم ترین دغدغه های شما که امنیت سرور خود است را با خیال راحت کنار بگذارید.